夜莺-Nightingale

夜莺V7

夜莺V6

项目介绍

架构介绍

快速开始

黄埔营

安装部署

升级

采集器

使用手册

API

数据库表结构

users

target

user_group

user_group_member

task_tpl

task_tpl_host

task_record

sso_config

role

role_operation

recording_rule

notify_tpl

metric_view

datasource

configs

chart_share

busi_group

busi_group_member

builtin_cate

board

board_payload

alerting_engines

alert_subscribe

alert_rule

alert_mute

alert_his_event

alert_cur_event

alert_aggr_view

FAQ

转发数据给多个时序库

机器列表数据异常

数据流图

监控数据时有时无

查询原始监控数据

快捷视图详解

告警自愈模块使用

仪表盘里只展示我的机器

仪表盘里图表数据缺失

设置自定义告警通知方式

target_up指标的问题

夜莺可以监控 x 么

告警和恢复的判断逻辑

容量规划问题

connection refused

登录与认证

数据采集器Categraf

日志写到`/var/log/messages`

告警规则&告警模板如何引用变量

采集到的数据是字符串怎么处理

管理员密码忘记了

制作大盘如何添加图片

添加loki数据源报错

v6小版本升级有什么 sql 要执行吗

机器列表有展示,但采集数据查询不到

n9e 启动异常报错

n9e集群部署配置修改

推送 Promethus 报错 OOO

机器列表怎么忽略云资源

告警规则仅在本业务组生效失败

categraf 启动 oracle 插件报错

告警自愈不生效

n9e查询时序库EOF报错

手动编译项目报错

promQL 使用函数标签信息丢失

内存使用率+可用率不等于100

夜莺仪表盘有哪些内置变量

categraf配置文件支持热加载吗

导入 Grafana 仪表盘无效数据源

如何查看报错消息

采集器-Categraf

开源生态

Telegraf

Prometheus

版权声明

第1章:天降奇兵

第2章:探索PromQL

开篇

理解时间序列

Metrics类型

初识PromQL

PromQL操作符

PromQL聚合操作

PromQL内置函数

在HTTP API中使用PromQL

最佳实践:4个黄金指标和USE方法

小结

第3章:Prometheus告警处理

开篇

Prometheus告警简介

自定义Prometheus告警规则

部署Alertmanager

Alertmanager配置概述

基于标签的告警处理路由

使用Receiver接收告警信息

告警模板详解

屏蔽告警通知

使用Recoding Rules优化性能

小结

第4章:Exporter详解

第5章:数据与可视化

第6章:集群与高可用

第7章:Prometheus服务发现

第8章:监控Kubernetes

开篇

初识Kubernetes

在Kubernetes下部署Prometheus

Kubernetes下的服务发现

使用Prometheus监控Kubernetes集群

基于Prometheus的弹性伸缩

小结

第9章:Prometheus Operator

参考资料

配置舉例

# 啟用LDAP身份驗證,默認false

Enable = true

# LDAP伺服器的主機名或IP地址,客戶端將連接到此伺服器進行身份驗證

Host = '10.99.0.170'

# LDAP伺服器的端口號,默認端口是389

Port = 389

# LDAP目錄樹中的起始點,所有搜索操作都將在此基礎DN下進行

BaseDn = 'dc=n9e,dc=com'

# 用於綁定到LDAP伺服器的用戶DN

BindUser = 'cn=binduser,dc=n9e,dc=com'

# 用於綁定到LDAP伺服器的用戶的密碼

BindPass = '1234'

# 查找用戶的LDAP搜索過濾器,%s將被替換為實際的用戶名

AuthFilter = "(&(sAMAccountName=%s))"

# 是否覆蓋用戶屬性,設置為true表示當從LDAP同步用戶信息時,將覆蓋現有的用戶屬性

CoverAttributes = true

# 是否覆蓋團隊設置

CoverTeams = false

# 是否啟用TLS連接

TLS = false

# 是否啟用StartTLS

StartTLS = false

# 用戶在系統中的默認角色

DefaultRoles = ['Guest']

# 用戶在系統中的默認團隊

DefaultTeams = [21]

# 用戶屬性映射

[Attributes]

# 映射到LDAP中的displayName

Nickname = 'displayName'

# 映射到LDAP中的mobile

Phone = 'mobile'

# Email映射到LDAP中的mail

Email = 'mail'

基礎配置詳解

Enable = true為LDAP的配置的開關;

Host = '10.99.0.170'後面需要填寫LDAP伺服器的主機名或IP地址;

Port = 389對應LDAP服務的端口號,默認端口389;

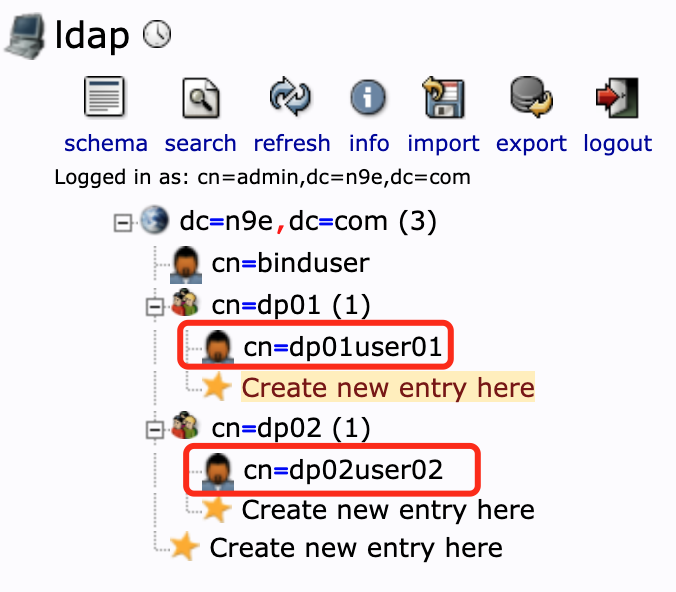

BaseDn = 'dc=n9e,dc=com'是LDAP服務的目錄樹起點(如下圖所示);

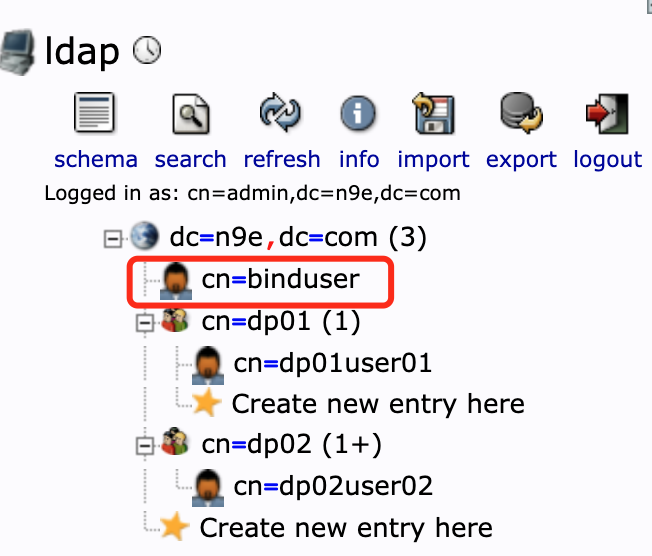

BindUser = 'cn=binduser,dc=n9e,dc=com'用於綁定到 LDAP 伺服器的用戶DN。該用戶需要有足夠的權限來搜索用戶和驗證憑證;(這個用戶需要在LDAP先創建好並設定權限)

BindPass = '1234'用於綁定到 LDAP 伺服器的用戶的密碼;

下面是一個LDAP創建binduser和acl的配置簡單實例:

1. 創建bind用戶文件binduser.ldif

root@9a90f3b798ee:/# cat binduser.ldif

# Entry for bind user

# 注意替換cn/dc相關信息

dn: cn=binduser,dc=n9e,dc=com

objectClass: inetOrgPerson

objectClass: posixAccount

cn: binduser

sn: Bind

uid: binduser

userPassword: 1234

uidNumber: 10000

gidNumber: 10000

homeDirectory: /home/binduser

2. 創建bind用戶acl文件

root@9a90f3b798ee:/# cat binduser-acl.ldif

# Add ACL for bind user

dn: olcDatabase={1}mdb,cn=config

changetype: modify

add: olcAccess

# 注意替換dc/cn等相關信息

olcAccess: to dn.subtree="dc=n9e,dc=com"

by dn.exact="cn=binduser,dc=n9e,dc=com" read

by * none

3. 創建bind用戶,注意修改dc/cn信息,-w參數後面填寫admin的密碼

ldapadd -x -D "cn=admin,dc=n9e,dc=com" -w 1234 -f binduser.ldif

4. 添加bind用戶acl,注意修改dc/cn信息,-w參數後面填寫admin的密碼

ldapmodify -x -D "cn=admin,dc=n9e,dc=com" -w 1234 -f binduser-acl.ldif

TLS = false選項為true|false,根據LDAP設定看情況開啟。

StartTLS = false選項為true|false,根據LDAP設定看情況開啟。

DefaultRoles = ['Guest']設置LDAP賬號登錄夜鶯後的賬號權限,選項Admin/Standard/Guest;

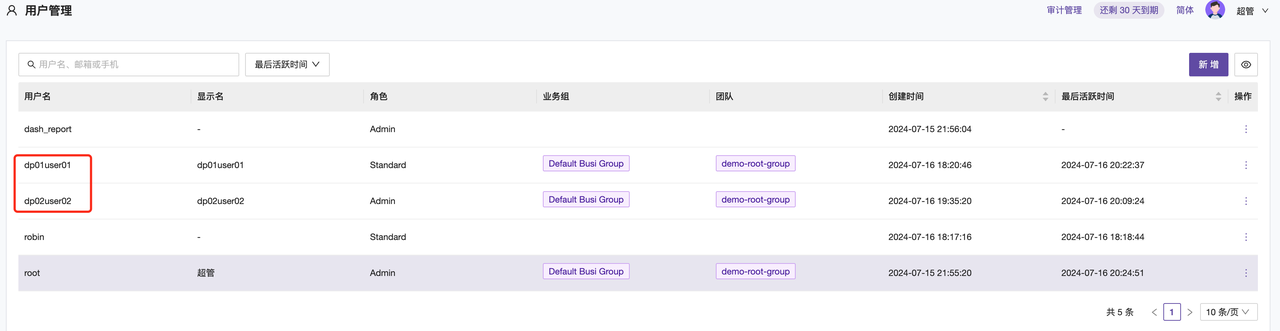

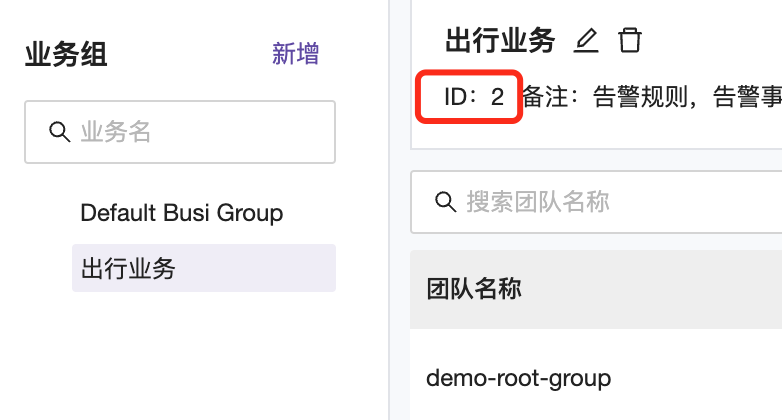

DefaultTeams = [21]設置LDAP賬號登錄夜鶯後的賬號歸屬業務組id(如下圖所示);

其他配置沒有特殊需要可以保持默認即可,配置信息修改好後保存文件,就可以測試使用LDAP的賬號進行登錄了。