夜莺-Nightingale

夜莺V8

前言必读

安装

采集器

快速体验

监控实践

功能详解

说明文档

夜莺V7

项目介绍

功能概览

部署升级

数据接入

告警管理

数据查看

功能介绍

告警管理

通知管理

通知规则介绍

阿里云短信

Relabel 事件处理

Event Drop 事件处理

Event Update 事件处理

Callback 事件处理

Script 事件处理

Label Enrich 事件处理

AI Summary 事件处理

模板函数

仪表盘

数据源

时序指标

日志分析

告警自愈

基础设施

集成中心

人员组织

系统配置

数据库表结构

users

notify_tpl

board

users

target

target

user_group

user_group_member

task_tpl

task_tpl_host

task_record

sso_config

role

role_operation

recording_rule

notify_tpl

metric_view

datasource

configs

chart_share

busi_group

busi_group_member

builtin_cate

builtin_cate

builtin_cate

builtin_cate

board

board_payload

alerting_engines

alert_subscribe

alert_rule

alert_mute

alert_his_event

alert_cur_event

alert_aggr_view

API

FAQ

夜莺V6

项目介绍

架构介绍

快速开始

黄埔营

安装部署

升级

采集器

使用手册

API

数据库表结构

users

notify_tpl

board

users

target

target

user_group

user_group_member

task_tpl

task_tpl_host

task_record

sso_config

role

role_operation

recording_rule

notify_tpl

metric_view

datasource

configs

chart_share

busi_group

busi_group_member

builtin_cate

builtin_cate

builtin_cate

builtin_cate

board

board_payload

alerting_engines

alert_subscribe

alert_rule

alert_mute

alert_his_event

alert_cur_event

alert_aggr_view

FAQ

转发数据给多个时序库

机器列表数据异常

数据流图

监控数据时有时无

查询原始监控数据

快捷视图详解

告警自愈模块使用

仪表盘里只展示我的机器

仪表盘里图表数据缺失

设置自定义告警通知方式

target_up指标的问题

夜莺可以监控 x 么

夜莺告警常见问题排查思路

告警和恢复的判断逻辑

容量规划问题

connection refused

登录与认证

数据采集器Categraf

日志写到`/var/log/messages`

告警规则&告警模板如何引用变量

采集到的数据是字符串怎么处理

管理员密码忘记了

制作大盘如何添加图片

添加loki数据源报错

v6小版本升级有什么 sql 要执行吗

机器列表有展示,但采集数据查询不到

n9e 启动异常报错

n9e集群部署配置修改

推送 Promethus 报错 OOO

机器列表怎么忽略云资源

告警规则仅在本业务组生效失败

categraf 启动 oracle 插件报错

告警自愈不生效

n9e查询时序库EOF报错

手动编译项目报错

promQL 使用函数标签信息丢失

内存使用率+可用率不等于100

夜莺仪表盘有哪些内置变量

categraf配置文件支持热加载吗

导入 Grafana 仪表盘无效数据源

如何查看报错消息

采集器-Categraf

插件配置

插件综述

基础指标采集插件

Netstat 采集插件

Netstat_Filter 采集插件

Procstat 采集插件

HTTP_Response

MySQL 插件

Redis 插件

SNMP_Zabbix插件

SNMP 插件

IPMI 采集插件

DNS_Query 插件

DCGM 采集插件

NVIDIA_SMI 插件

cAdvisor 采集插件

Huatuo 托管插件

SSHD 采集插件

Systemd 采集插件

S.M.A.R.T.采集插件

PostgreSQL 插件

MongoDB 插件

Elasticsearch 采集插件

EXEC 采集插件

EMQX 采集插件

阿里云指标采集插件

Zabbix 指标转换插件

CloudWatch 指标采集插件

Google Cloud 指标采集插件

Mtail 日志采集插件

Prometheus 采集插件

开启采集配置控制台下发

贡献新插件

Flashcat 企业版

开源生态

Telegraf

Prometheus

版权声明

第1章:天降奇兵

第2章:探索PromQL

开篇

理解时间序列

Metrics类型

初识PromQL

PromQL操作符

PromQL聚合操作

PromQL内置函数

在HTTP API中使用PromQL

最佳实践:4个黄金指标和USE方法

小结

第3章:Prometheus告警处理

开篇

Prometheus告警简介

自定义Prometheus告警规则

部署Alertmanager

Alertmanager配置概述

基于标签的告警处理路由

使用Receiver接收告警信息

告警模板详解

屏蔽告警通知

使用Recoding Rules优化性能

小结

第4章:Exporter详解

第5章:数据与可视化

第6章:集群与高可用

第7章:Prometheus服务发现

第8章:监控Kubernetes

开篇

初识Kubernetes

在Kubernetes下部署Prometheus

Kubernetes下的服务发现

使用Prometheus监控Kubernetes集群

基于Prometheus的弹性伸缩

小结

第9章:Prometheus Operator

参考资料

LDAP

配置舉例

# 启用LDAP身份验证,默认false

Enable = true

# LDAP服务器的主机名或IP地址,客户端将连接到此服务器进行身份验证

Host = '10.99.0.170'

# LDAP服务器的端口号,默认端口是389

Port = 389

# LDAP目录树中的起始点,所有搜索操作都将在此基础DN下进行

BaseDn = 'dc=n9e,dc=com'

# 用于绑定到LDAP服务器的用户DN

BindUser = 'cn=binduser,dc=n9e,dc=com'

# 用于绑定到LDAP服务器的用户的密码

BindPass = '1234'

# 查找用户的LDAP搜索过滤器,%s将被替换为实际的用户名

AuthFilter = "(&(sAMAccountName=%s))"

# 是否覆盖用户属性,设置为true表示当从LDAP同步用户信息时,将覆盖现有的用户属性

CoverAttributes = true

# 是否覆盖团队设置

CoverTeams = false

# 是否启用TLS连接

TLS = false

# 是否启用StartTLS

StartTLS = false

# 用户在系统中的默认角色

DefaultRoles = ['Guest']

# 用户在系统中的默认团队

DefaultTeams = [21]

# 用户属性映射

[Attributes]

# 映射到LDAP中的displayName

Nickname = 'displayName'

# 映射到LDAP中的mobile

Phone = 'mobile'

# Email映射到LDAP中的mail

Email = 'mail'

基础配置详解

Enable = true 为LDAP配置的开关;

Host = '10.99.0.170' 后面需要填写LDAP服务器的主机名或IP地址;

Port = 389 对应LDAP服务的端口号,默认端口为389;

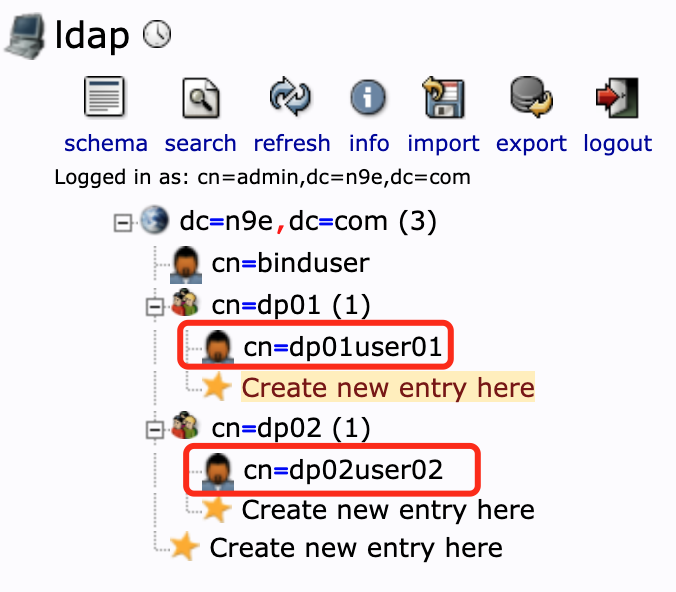

BaseDn = 'dc=n9e,dc=com' 是LDAP服务的目录树起点(如下图所示);

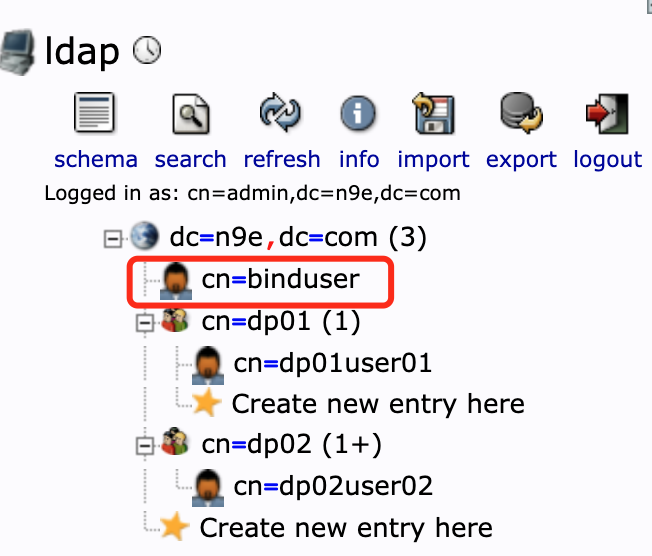

BindUser = 'cn=binduser,dc=n9e,dc=com' 用于绑定到LDAP服务器的用户DN。该用户需要有足够的权限来搜索用户和验证凭证;(这个用户需要在LDAP中先创建并设置权限)

BindPass = '1234' 用于绑定到LDAP服务器的用户密码;

下面是一个LDAP创建binduser和ACL的配置简单实例:

1. 创建 bind 用户文件 `binduser.ldif`

root@9a90f3b798ee:/# cat binduser.ldif

# Entry for bind user

# 注意替换 cn/dc 相关信息

dn: cn=binduser,dc=n9e,dc=com

objectClass: inetOrgPerson

objectClass: posixAccount

cn: binduser

sn: Bind

uid: binduser

userPassword: 1234

uidNumber: 10000

gidNumber: 10000

homeDirectory: /home/binduser

2. 创建 bind 用户 ACL 文件

root@9a90f3b798ee:/# cat binduser-acl.ldif

# Add ACL for bind user

dn: olcDatabase={1}mdb,cn=config

changetype: modify

add: olcAccess

# 注意替换 dc/cn 等相关信息

olcAccess: to dn.subtree="dc=n9e,dc=com"

by dn.exact="cn=binduser,dc=n9e,dc=com" read

by * none

3. 创建 bind 用户,注意修改 dc/cn 信息,-w 参数后面填写 admin 的密码

ldapadd -x -D "cn=admin,dc=n9e,dc=com" -w 1234 -f binduser.ldif

4. 添加 bind 用户 ACL,注意修改 dc/cn 信息,-w 参数后面填写 admin 的密码

ldapmodify -x -D "cn=admin,dc=n9e,dc=com" -w 1234 -f binduser-acl.ldif

TLS = false 选项为 true | false,根据LDAP设置情况开启。

StartTLS = false 选项为 true | false,根据LDAP设置情况开启。

DefaultRoles = ['Guest'] 设置LDAP账号登录夜莺后的账号权限,选项为 Admin / Standard / Guest;

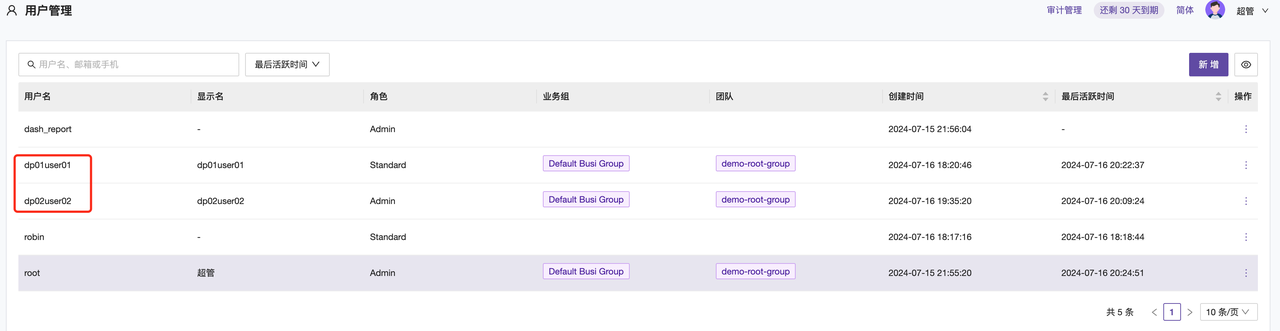

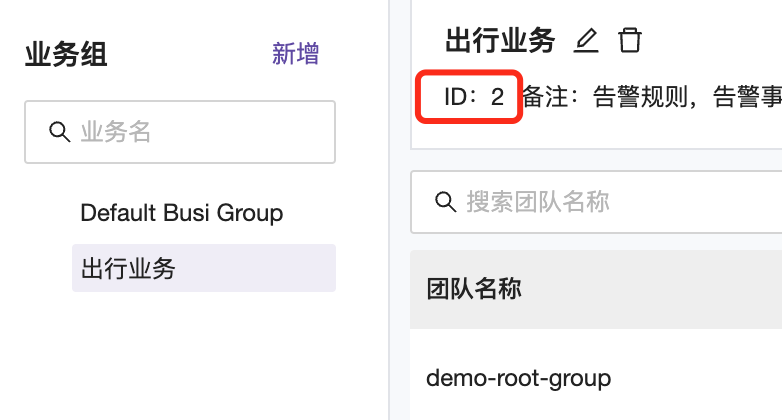

DefaultTeams = [21] 设置LDAP账号登录夜莺后的账号归属业务组ID(如下图所示);

其他配置没有特殊需求可以保持默认即可,配置信息修改好后保存文件,就可以测试使用LDAP账号进行登录了。